Proteger la información que se envía a través de internet se ha convertido en una de las principales preocupaciones de muchas compañías en todo el mundo, dado que el ciberdelito se ha incrementado considerablemente durante los últimos años y ha dejado expuestos a millones de usuarios. Por esta razón, son cada vez más los servicios que eligen resguardar sus datos mediante el cifrado de extremo a extremo (E2EE, por sus siglas en inglés).

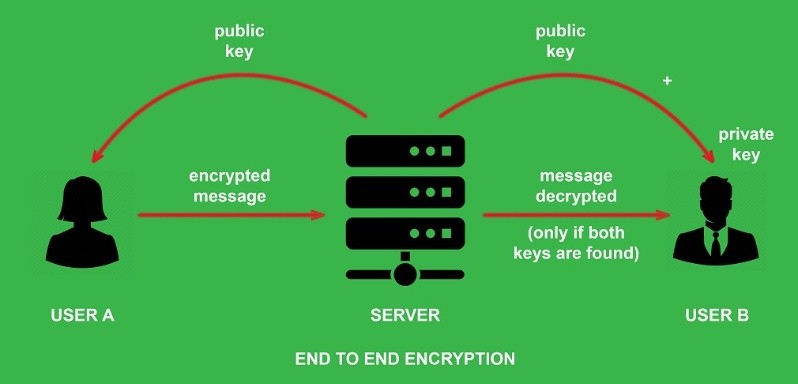

Este mecanismo evita que terceros puedan acceder a la información que se envía durante una conversación o intercambio de datos entre dispositivos a través de la red, aplicando un cifrado directamente en el sistema del remitente que solamente puede ser descifrado en el del destinatario. Es decir, la información permanece cifrada en cada etapa de su viaje.

El cifrado y descifrado de los datos se realiza a través de claves criptográficas que se almacenan en los puntos finales, por lo que terceros no pueden leerlos ni modificarlos. Los proveedores de servicios de Internet (ISP), por ejemplo, no tienen acceso a esa información, ni tampoco los desarrolladores de aplicaciones, piratas informáticos o cualquier otra entidad o servicio.

Qué servicios usan el cifrado de extremo a extremo

En las comunicaciones en línea, casi siempre hay un intermediario que entrega los mensajes entre las dos partes involucradas en un intercambio. Ese intermediario suele ser un servidor que pertenece a un ISP, una empresa de telecomunicaciones o a otras organizaciones. Con la infraestructura de clave pública que utiliza E2EE se garantiza que los intermediarios no puedan espiar los mensajes que se envían. Este método es implementado por muchas aplicaciones utilizadas por millones de personas en todo el mundo, como por ejemplo WhatsApp, el servicio de mensajería de Meta. También está presente en muchos otros servicios. Por ejemplo, en los administradores de contraseñas como 1Password o BitWarden, que usan E2EE para proteger las claves de los usuarios. También es utilizado por dispositivos de almacenamiento que suelen proporcionar E2EE en reposo, y proveedores de servicios que lo tienen también en tránsito, en una configuración de almacenamiento en la nube que los datos de los usuarios de cualquier persona. Históricamente, la complejidad del cifrado de extremo a extremo limitaba quién podía usarlo de manera efectiva. En una de sus primeras versiones, conocida como Pretty Good Privacy (PGP), requería que fuera el usuario quien manejara las claves de cifrado, algo difícil para personas sin conocimientos avanzados de informática. Sin embargo, los avances tecnológicos recientes en las capacidades de los dispositivos y los protocolos de seguridad han permitido simplificar este tipo de cifrado en distintos servicios, a raíz de la automatización de esos procesos. Lo que distingue al cifrado de extremo a extremo es que solo los puntos finales (remitente y receptor) son capaces de descifrar y leer el mensaje a través de dos claves, una pública y otra privada. Otro mecanismo de cifrado, el de clave simétrica o clave única, también proporciona una capa ininterrumpida de cifrado entre el remitente y el destinatario, pero utiliza solo una clave para cifrar los mensajes. Esta puede ser una contraseña, un código o una cadena de números generados aleatoriamente que se envía al destinatario del mensaje para que este pueda descifrarlo, lo que hace al mensaje más vulnerable de ser interceptado, descifrado y leído. Otra estrategia de cifrado estándar es el cifrado en tránsito, en la cual los mensajes son cifrados por el remitente, descifrados intencionalmente en un punto intermediario (un servidor de terceros propiedad del proveedor de servicios de mensajería) y cifrados nuevamente cuando se envían al destinatario. Aunque en este caso el mensaje es ilegible mientras se encuentra en tránsito y puede usar una encriptación de dos claves, no se produce un cifrado de extremo a extremo porque el mensaje ha sido desencriptado antes de llegar a su destinatario final. Esto evita que los mensajes sean interceptados en su viaje, pero crea vulnerabilidades potenciales en el punto medio donde se descifran.

Cómo se diferencia el E2EE de otros tipos de cifrado