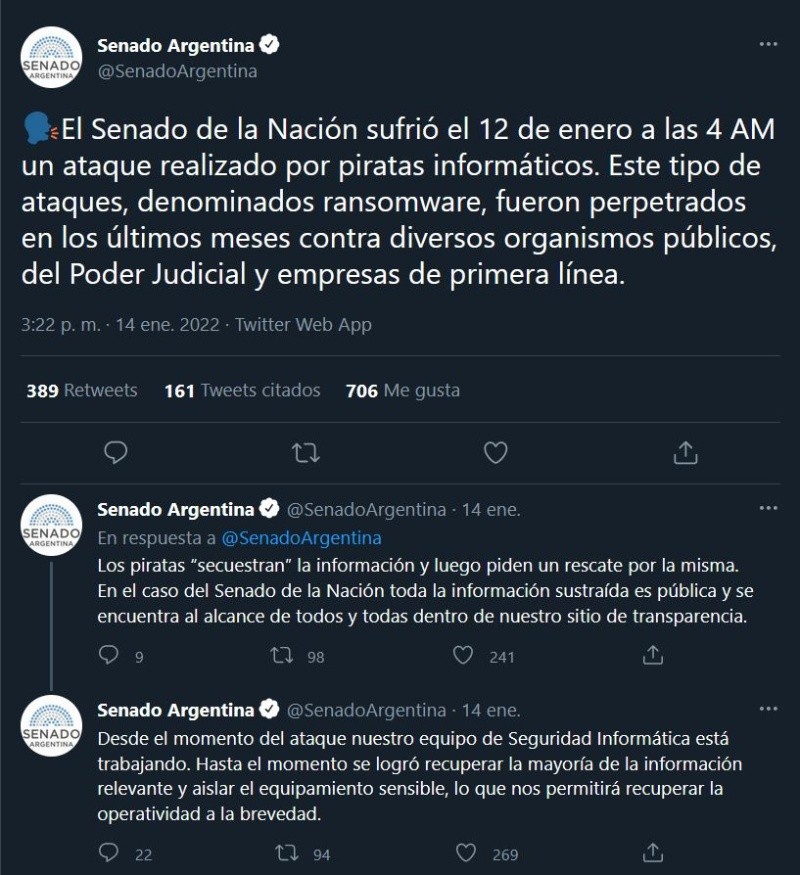

El miércoles 12 de enero a las cuatro de la mañana todas las computadoras y servidores que conforman la red del Senado argentino quedaron inutilizadas. Habían caído víctimas de un ataque de ransomware, un tipo de programa malicioso que luego de comprometer un equipo, encripta la información impidiendo a los usuarios acceder a sus sistemas. Los autores, un grupo de ciberdelincuentes de Europa del Este conocidos como Vice Society, previamente habían hecho copias de todos los archivos, y ahora exigían el pago de un rescate para recuperar los datos o de lo contrario divulgarían el contenido en la web.

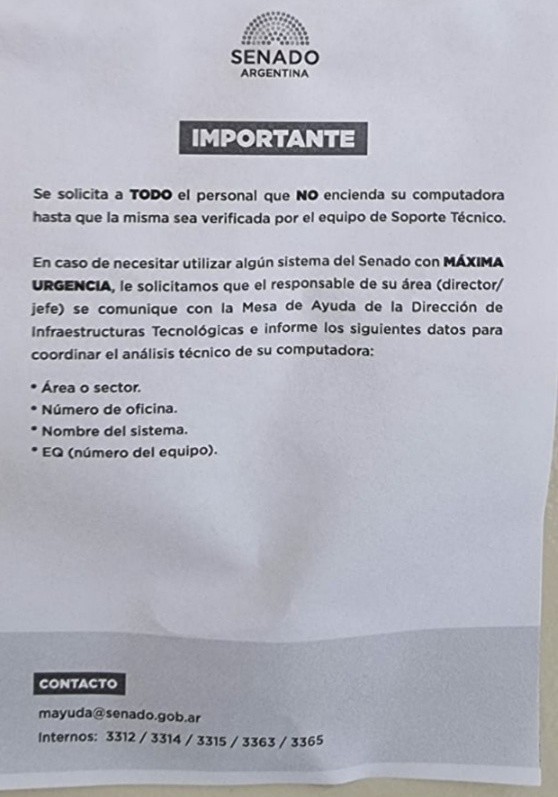

El hackeo paralizó el funcionamiento del Senado, ampliamente digitalizado como consecuencia de la pandemia. Se le pidió a todos los empleados que no encendieran ninguna computadora hasta que haya sido verificada por el área de soporte técnico de la institución.

Todas las cuentas de mail de senadores y empleados, trámites legislativos, administrativos y hasta las versiones taquigráficas de sesiones quedaron inaccesibles. Durante más dos semanas los funcionarios de la Cámara Alta permanecieron sin sistema, no pudiendo acceder a la red interna tanto remotamente como de manera presencial. El ataque también obligó a reforzar la política de seguridad informática, obligando a reemplazar de manera urgente más de 500 computadoras que todavía trabajaban con Windows XP y Windows 7.

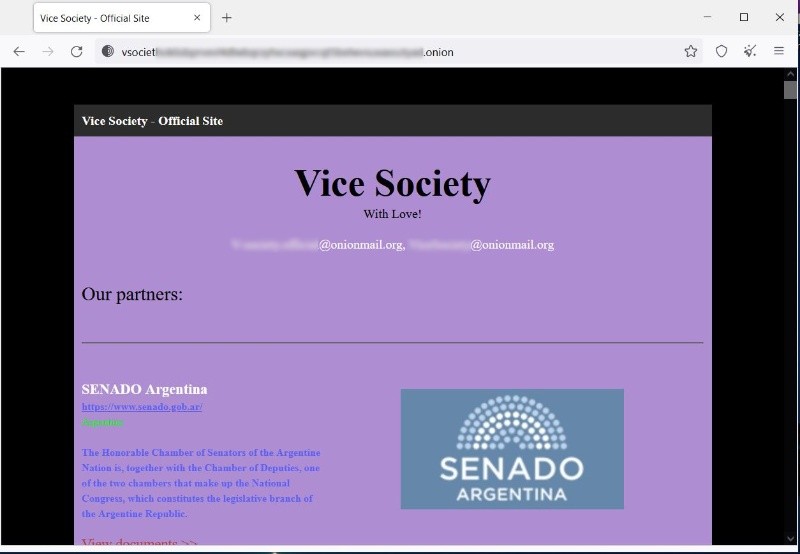

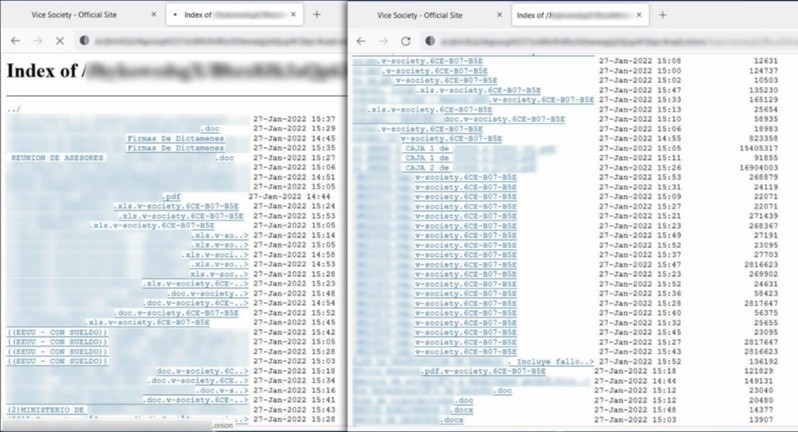

La negociación con Vice Society nunca se produjo, por lo que dos meses después y cumpliendo su amenaza, el pasado sábado los hackers publicaron en la darknet TOR absolutamente toda la información que robaron del Senado: más de 30.000 archivos donde se encuentran desde correos electrónicos, curriculums, escritos con designación de asesores, copias escaneadas de DNIs y otros documentos, fotos personales y hasta alguna partitura musical. Todo tipo de archivo almacenado en alguna de las computadoras de la Cámara Alta se expone ahora libremente al alcance de cualquier curioso que sepa dónde buscar.

Vice Society es un grupo de ciberdelincuentes despiadado e inmoral. Formado en enero de 2021 y presuntamente basado en Ucrania, entre su lista de víctimas se encuentran escuelas, universidades, hospitales, servicios de salud e industrias de todo tipo en más de una docena de países.

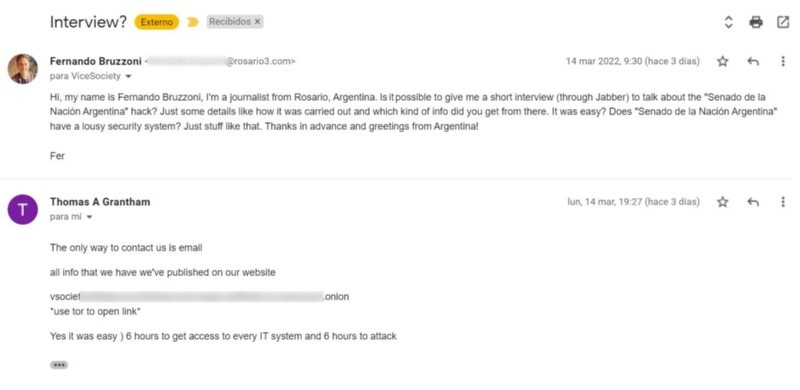

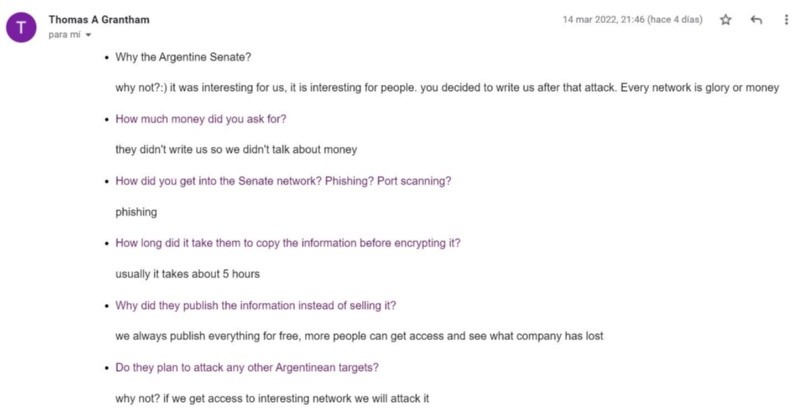

¿Cómo lograron entrar a la red del Senado y comprometer el sistema? ¿Cuánto tiempo les tomó? ¿Cuánto dinero pidieron a cambio? Las respuestas a esas preguntas solo podían tenerlas ellos, por lo que los contacté para conocer las claves de este ataque sobre el poder legislativo argentino. Thomas A. Grantham (un nombre indiscutiblemente falso) de Vice Society accedió a conversar sobre estas actividades, discretamente y cuidando de no brindar información que comprometa su seguridad.

-¿Podemos hacer una breve entrevista a través de Jabber [NdR: un protocolo de mensajería instantánea descentralizado y seguro] respecto al hackeo al Senado de la Nación Argentina? Sólo algunos detalles, cómo la forma en la que se llevó a cabo y qué tipo de información obtuvieron. ¿Fue fácil? ¿El Senado tiene u. sistema de seguridad pésimo? Cosas así.

-La única manera de contactarnos es por email. Toda la información que tenemos la hemos publicado en nuestro sitio web. Sí, fue fácil :). Seis horas para acceder a todos los sistemas informáticos y seis horas para atacar.

-¿Por qué el Senado Argentino?

-¿Por qué no? Era interesante para nosotros, es interesante para la gente. Vos decidiste escribirnos después del ataque. Toda red es gloria o dinero.

-¿Cuánto dinero pidieron [de rescate]?

-No nos escribieron, así que no hablamos de dinero.

-¿Cómo entraron en la red del Senado? ¿Phishing? ¿Escaneo de puertos?

-Phishing.

-¿Podrías detallar la técnica de phishing que utilizaron? ¿Fue spear phishing [NdR: una técnica donde el ataque se dirige a un usuario específico de la red] o simplemente spam al azar?

-[Sin respuesta]

-¿Cuánto tiempo les tomó copiar la información antes de encriptarla?

-Normalmente lleva unas cinco horas.

-¿Por qué publicaron la información en lugar de venderla?

-Siempre publicamos todo gratis, más gente puede acceder y ver lo que la empresa ha perdido.

-¿Piensan atacar algún otro objetivo argentino?

-¿Por qué no? Si tenemos acceso a una red interesante, la atacaremos.

-¿Ya han atacado objetivos argentinos en el pasado?

-Sí, lo hicimos.

-¿Hay alguna víctima que pague el rescate? Si es así, ¿Entregan la clave de descifrado o los engañan y se quedan con el dinero?

-Sí, siempre damos todas las claves si pagan. Nunca hablamos de quién pagó y siempre borramos todos sus documentos. Así que si la víctima paga lo tendrá todo y seguirá siendo anónima.

-¿Cuántos son los miembros de Vice Society y qué edades tienen?

-No hablamos de nada que pueda perjudicar nuestra seguridad. No somos muchos.

-¿Escriben su propio ransomware o lo alquilan a otras organizaciones?

-Lo compramos en la darknet.

-¿Cómo es su trabajo? ¿Envían spam masivo esperando que alguien cometa el error de caer en un phishing o eligen un objetivo de antemano?

-[Sin respuesta]

-¿Cuánto suelen pedir de rescate por este tipo de información? ¿Cómo les pagan?

-Depende de la empresa.

-¿Qué los motiva?

-Amamos lo que hacemos, el amor es nuestra motivación =)

-¿Están trabajando en algún nuevo proyecto?

-Por supuesto.

-En promedio, ¿cuánto pagan por ransomware? ¿Tienes que compartir una parte del rescate con los desarrolladores de software?

-Lo compramos una vez y no pagamos más nada.

-¿Cuanto cuesta?

-[Sin respuesta]

-Como organización, ¿cuánto hace que están envueltos en estas actividades?

-Empezamos Vice Society en enero de 2021.

-¿Hay un líder en Vice Society? ¿Sos vos? ¿Es una organización vertical o simplemente horizontal?

-Todo lo que podemos decir es que cada uno tiene su propio rol.

-¿Es cierto que son de Ucrania? Si es así, ¿planean atacar objetivos rusos o bielorrusos?

-No hablamos de nada que pueda perjudicar nuestra seguridad.

-¿En qué parte del mundo están? ¿Europa? ¿Asia? ¿En qué zona horaria UTC se encuentran

-[Sin respuesta]

-¿Qué proyecto/trabajo fue el más desafiante?

-Tal vez fue Waikato [NdR: una región de Nueva Zelanda donde Vice Society atacó el sistema de salud estatal]. No fue difícil de atacar, pero fue difícil ver cómo su gobierno gastaba mucho dinero y tiempo para restaurar su red mientras su gente no podía obtener ayuda. Gastaron mucho más dinero del que queríamos pedir. Podrían haber restaurado su sistema rápido y en silencio con nuestra ayuda [NdR: pagando el rescate solicitado], pero eligieron el camino equivocado.

-¿Qué hackeos disfrutaron hacer más allá de no haber recibido dinero a cambio?

-Amamos lo que hacemos, por lo que disfrutamos cada proyecto.

-¿A qué se dedican? ¿Sólo hackean sistemas o tienen un trabajo normal?

-No hablamos de nuestra vida privada.

-¿Hacen buen dinero?

-El dinero es la raíz de toda clase de males, así que hacemos dinero malvado.

-¿Qué medidas de seguridad utilizan para evitar que los atrapen? ¿Tienen miedo de que eso ocurra?

-Nuestra seguridad es nuestro secreto. No tenemos miedo, sabemos lo que hacemos y sabemos lo que puede pasar si nos atrapan.

-¿Cómo se sienten cuando les dicen que son unos delincuentes?

-No nos importa. No nos conocen y no saben lo que hacemos con el dinero.